Ransomware comment se protéger efficacement ?

Les cyberattaques par ransomware ont malheureusement explosé pendant le confinement lié au contexte sanitaire de la covid-19.

Bête noire de tout DSI, le ransomware est un virus de la famille des malwares dont l’objectif est de chiffrer tout ou partie du Système d’Information (SI) dans le but de demander une rançon. On parle aussi de rançongiciel. Le pirate informatique chiffre les données de l’entreprise et les prend en otage en attendant le paiement d’une rançon. Une fois la rançon payée, l’entreprise espère obtenir la clé de déchiffrement et ainsi récupérer les données de son SI.

Avec le phishing, ce type de cyberattaque a connu une forte accélération en 2020 et est désormais considérée comme la menace numéro 1 pour la disponibilité du SI. Le contexte lié au télétravail à en effet exposé de nouveaux vecteurs d’attaque incitant les cybercriminels à cibler de manière plus systématique les infrastructures vitales des entreprises. Nous constatons également que les groupes d’attaquant se sont professionnalisés et toutes les entreprises sont désormais de potentielles cibles.

Chez Login Sécurité, nous sommes convaincus que la véritable sécurité consiste à appréhender l’insécurité. Autrement dit, le risque zéro n’existe pas et une bonne politique de gestion des risques repose avant tout sur une protection homogène et adaptée au degré de maturité de l’organisation.

Mais alors, comment se protéger et lutter efficacement contre un ransomware ? Comment mesurer la résilience de son SI ? Et enfin, comment se préparer au mieux à une gestion de crise une fois ce malware a compromis votre infrastructure ? Nous avons consacré un webinar complet à ce sujet aussi vaste qu’essentiel en matière de cybersécurité.

Définition et typologies du ransomware

Demande de rançon en bitcoin, vol de données sensibles, le ransomware est le plus souvent la résultante de plusieurs attaques sophistiquées.

Dans le but d’appréhender cette menace, décryptons ensemble sa genèse et son utilisation par les cybercriminels.

Ransomware, rançongiciel : quelle définition ?

Le ransomware est un code malveillant empêchant sa victime d’accéder au contenu de ses fichiers dans le but de lui extorquer de l’argent. Le ransomware existe depuis les années 2000 et les attaques de ce type ne cessent de croître et visent désormais toutes les entreprises. Le coût total de ces cyber attaques a été estimé par IBM à 7,5 milliards de dollars en 2019. Par ailleurs, la part des ransomware ayant un nouveau code malveillant est de 36 %, ce qui les rend d’autant plus difficiles à repérer notamment par les solutions traditionnelles d’anti-virus.

Si tous les types d’entreprises sont visés, certains secteurs d’activités restent plus ciblés que d’autres. Les sociétés étant fortement impliquées dans l’actualité du moment sont en général des cibles de choix, d’autant plus quand elles sont fortement dépendantes de leur système informatique pour délivrer leurs services.

Dans le paysage des ransomwares, on distingue trois grandes familles parmi le millier de souches de ransomware connues.

Les vastes campagnes d’attaques non ciblées

Il s’agit des attaques les plus courantes avec des souches de ransomware assez classiques et non spécifiques à une entreprise donnée. Ces souches vont utiliser des vulnérabilités, ou vecteurs d’infection, pour chiffrer l’ensemble du SI ou au moins un des serveurs les plus critiques. Ces types d’attaques sont les plus nombreuses mais pas nécessairement les plus impactantes en matière de disponibilité du SI.

Attaques massives grâce au déplacement latéral

Ce type d’attaque a choqué le monde avec les attaques NoPetya et Wannacry en 2017. Il s’agit d’un logiciel malveillant qui va utiliser une seule et même vulnérabilité va se propager de façon automatique sur l’ensemble des postes vulnérables.

Cette capacité de réinfection appelée déplacement latéral permet d’infecter l’ensemble d’un réseau informatique en quelques minutes. Un seul ordinateur ou serveur ayant la vulnérabilité suffisent comme porte d’entrée.

Ces attaques ne sont pas fréquentes mais leur impact sur le SI peut être très important.

Le Big Game Hunting

Autrement dit les attaques informatiques ciblées. Celles-ci sont de plus en plus nombreuses et ont démarré début 2019. Les entreprises sont ciblées à cause de leur capacité à payer la rançon ou de par leur exposition médiatique à un moment donné (par exemple le domaine de la santé pendant l’épidémie de Covid-19). La particularité de ces attaques est qu’elles permettent le chiffrement du SI en une seule fois. Par ailleurs, les nouvelles souches de rançongiciels entraînent la fuite de données dans l’objectif de maximiser l’impact sur l’entreprise.

Le code source d’un logiciel, des documents financiers, la base de données clients sont le plus souvent ciblés.

Les hackers menacent ensuite l’entreprise de divulguer les informations dérobées, et malheureusement, ces menaces sont mises à exécution. Bouygues Construction en a, par exemple, récemment fait les frais.

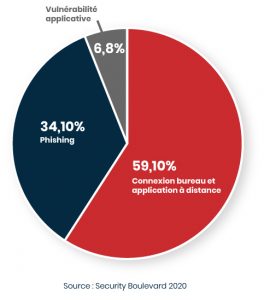

Les vecteurs d’infection des ransomwares

Il existe différents vecteurs d’infection, mais le phishing est sans doute le plus connu du grand public. On distingue 3 grands vecteurs :

Il existe différents vecteurs d’infection, mais le phishing est sans doute le plus connu du grand public. On distingue 3 grands vecteurs :

- Le plus important reste le bureau d’accès à distance. Beaucoup d’entreprises laissent ouvertes des portes d’entrée et notamment l’accès au bureau à distance ou des applications partagées sans que pour autant cela soit sécurisé.

- Le phishing est quant à lui un facteur d’infection en forte progression, et encore plus dans le contexte du Covid-19. Les hackers font appel au social engineering, autrement dit utilisent l’humain pour infecter l’entreprise soit directement soit par le vol de données de connexions afin d’accéder au SI.

- Les vulnérabilités applicatives. Il s’agit de toutes les vulnérabilités liées aux applications utilisées dans l’entreprise et ayant un lien avec le SI.

Face à cette menace réelle, observée quasi quotidiennement, il existe des façons de se protéger efficacement.

Ransomware : comment se protéger efficacement ?

La question n’est plus de savoir si nous serons attaqués mais bien quand le serons-nous. Ainsi, la responsabilité des DSI en particulier, et des équipes dirigeantes de manière plus générale, est de bien se préparer aux attaques par ransomware afin de rendre leur SI le plus résilient possible.

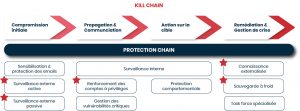

Le fonctionnement d’un ransomware

La première phase est dite de compromission initiale. Il s’agit soit de campagnes de phishing, soit d’exploitations de vulnérabilités.

La seconde phase est dite de Propagation et Communication. Une fois que le ransomware est dans le SI, l’attaquant cherche deux choses :

- Connaître le SI et identifier les sauvegardes. Pour cela, le hacker met en place un canal de communication dans certains cas.

- S’élever en termes de privilèges. La capacité du hacker à s’élever en termes de privilèges est un indicateur très important pour déterminer l’ampleur de l’attaque par rapport à un périmètre donné. La cible privilégiée reste l’annuaire d’entreprise (Active Directory) car sa compromission entraîne l’accès souvent total au SI et à ses sauvegardes.

Ensuite, l’avant dernière phase est souvent celle au cours de laquelle l’attaque est découverte. On parle « d’action sur la cible ». A ce stade, deux choses sont réalisées :

- L’exfiltration des données,

- Le Chiffrement des données. L’attaquant déclenche la création des clés de chiffrement. Cela se passe souvent la nuit.

Quand l’infection est avérée, on passe à la phase de remédiation ou de gestion de crise.

Beaucoup d’éléments font qu’une attaque est réussie ou non. Et chez Login Sécurité, nous faisons le constat qu’aucun acteur du marché, à l’heure actuelle, n’est capable d’adresser toutes les vulnérabilités. Ces sujets sont très vastes et il existe une telle complexité dans l’attaque que la « kill chain » doit être traitée de façon homogène en ayant en face une « protection chain ». En effet, « la force d’une chaîne dépend de son maillon le plus faible ». Et ce sont les plus grandes faiblesses du SI qui seront exploitées par les cyber-attaquants.

Ransomware : de la kill chain à la protection chain

Là où les hackers organisent une « kill chain », les entreprises doivent installer une « protection chain ». Celle-ci consiste à mettre en place un certain nombre d’actions permettant de se prémunir des attaques.

La compromission initiale

L’objectif d’une compromission initiale pour un attaquant est d’obtenir un foothold (premier pied) dans le SI. Avoir des protections efficaces pour limiter ces primo-intrusions est important. En effet, la grande majorité des attaques se met en place peu de temps après ce premier accès. Nous retrouvons ce constat dans nos activités de pentest, avec une compromission de l’annuaire d’entreprise en moins de 48h dans plus de 90% de nos missions.

Protection des e-mails et sensibilisation des utilisateurs

Il est important de filtrer au maximum les sollicitations malveillantes provenant de l’extérieur. Pour ce faire, une bonne configuration de la messagerie d’entreprise (SPF, DKIM, DMARC) ainsi que la mise en place d’une solution de protection adaptée est indispensable. Ces solutions techniques ne se limitent plus seulement à de la détection par signature ou l’analyse des pièces-jointes dans une sandbox, elles enrichissent leurs capacités par de l’analyse comportementale et dynamique du message et de son contenu.

Il subsiste également un manque de vigilance, encore important dans les entreprises de la part des utilisateurs. Pour cela, les campagnes de sensibilisation sont essentielles et permettent d’éduquer les collaborateurs aux bonnes pratiques en matière de cybersécurité.

La surveillance externe active

Elle consiste à observer et contrôler le périmètre exposé de son SI. L’objectif est d’identifier les vulnérabilités de ce périmètre, en priorité celles permettant d’obtenir un accès distant, afin de pouvoir y remédier. Avec l’essor du cloud et des services SaaS, les DSI ont pu perdre la connaissance de l’exhaustivité de ce qui est exposé sur internet (shadow IT). Il est important de reprendre la main sur ces sujets. Cette surveillance se fait au moyen d’une équipe opérationnelle (SOC), monitorant en continu l’exposition du SI, à l’aide de moteurs identiques à ceux des attaquants. Les failles découvertes par ce dispositif donnent lieu au déploiement de plans de remédiation afin de limiter les risques suivants :

- l’intrusion dans le SI,

- la fuite d’informations sensibles,

- la non-conformité légale,

- l’usurpation d’identité.

La surveillance externe passive

En d’autres termes, il s’agit de rechercher sur des données accessibles publiquement sur internet, ou présentes sur le deep web. Des rapports sont ainsi établis recensant ce qui est présent en dehors du SI d’une entreprise à son sujet. Ces rapports permettent d’identifier des périmètres inconnus de la DSI, et peuvent mettre en évidence des fuites de données, parfois sensibles. Parmi les données collectées, il est fréquent de trouver des identifiants utilisateurs, provenant de sites tiers, pouvant être réutilisés par des attaquants pour tester la connexion au SI. Ce type d’attaque, appelé credential stuffing, est très utilisé par les hackers pour obtenir ce premier accès car il ne dépend pas d’une vulnérabilité technique. Cette surveillance externe est donc complémentaire et permet de limiter les risques suivants :

- L’usurpation de la marque,

- La fuite de données sensibles,

- L’usurpation d’identité (notamment via credential stuffing),

- Le vol de données à caractère personnel,

- La préparation d’attaques ciblées.

Propagation et Communication

Une fois le ransomware implanté dans le SI, il reste des moyens d’en limiter la propagation.

La gestion des vulnérabilités critiques au sein de l’entreprise

Les vulnérabilités critiques sont aujourd’hui le facteur le plus important de propagation d’un attaquant au sein du SI. Pourtant, des remédiations sont connues, souvent plusieurs mois avant leur exploitation par des groupes malveillants. L’identification de ces vulnérabilités, et l’application rapide et régulière des patchs de sécurité associés reste un point essentiel pour limiter le niveau de risque et l’exposition du SI aux risques de cyberattaques.

Les comptes à privilèges

Ce sont des comptes sensibles pour le SI d’une entreprise et doivent à ce titre être protégés et surveillés. Lors d’une cyberattaque, le hacker va prendre la main sur une machine et en devenir l’administrateur. Cette opération lui permet notamment de récupérer des « hashs », résultats d’une opération mathématique réalisée sur les mots de passe, permettant d’identifier les utilisateurs au niveau de l’annuaire Windows.

Dans une grande partie des entreprises, on travaille à partir de master, dans lesquels il est malheureusement commun de mettre le même compte administrateur pour l’ensemble des serveurs et postes de travail. Lorsque ce compte est répliqué sur l’ensemble des machines, il suffit d’un seul poste compromis pour que l’attaquant puisse récupérer le fameux hash.

De manière générale, si un compte à privilèges est connecté à une machine compromise, son hash peut être récupéré pour usurper son identité sur l’ensemble des serveurs de l’entreprise. Grâce à cet accès, un hacker peut ainsi chiffrer la totalité des postes de l’entreprise. Chez Login Sécurité, nous observons cette situation dans près de 80 % des audits internes que nous menons chez nos clients.

Il est donc primordial de mettre en place des outils de détection d’activités malveillantes.

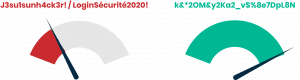

La politique de gestion des mots de passe

Derrière la problématique précédente se cache également la politique de gestion des mots de passe qui est clé. Celle-ci est d’ailleurs trop souvent sous-estimée. En réalité, un bon mot de passe ne se retient pas et doit être unique ! Mathématiquement, le mot de passe ne doit pas pouvoir être retrouvé. Si le mot de passe est utilisé, il sera possible pour un hacker de le réutiliser sur l’ensemble des services / le hash reste le même. Aussi, même avec un mot de passe de complexité suffisante, si celui-ci est identique le niveau de sécurité attendu n’est pas suffisant. Il faut donc des mots de passes complexes et uniques.

Pour élever son niveau de sécurité en termes de gestion des mots de passe, il faut :

- Utiliser l’outil LAPS pour gérer les comptes administrateurs locaux différents sous Windows,

- Faire des audits réguliers des mots de passe,

- Renforcer la sécurité de l’Active Directory,

- Mettre en place des coffres forts de mots de passe pour le stockage des identifiants d’administration,

- Avoir des bastions pour gérer les accès d’administrations de manière complexe. Ainsi, c’est le bastion qui connait les mots de passe et non les utilisateurs.

La surveillance interne

Il s’agit de l’ensemble des dispositifs visant à collecter l’ensemble des informations en mettant notamment un service de SOC en place.

Action sur la cible

En moyenne, un antivirus ne détecte que 49% des menaces.

Pour pallier cela, de nouvelles solutions de détection ont vu le jour.

L’analyse comportementale, ou encore des solutions de prise de décisions autonomes comme les EDR viennent compléter les solutions classiques d’antivirus.

Remédiation et gestion de crise.

Le sujet des sauvegardes est évidemment déterminant ; et en particulier les sauvegardes à froid. Ces dernières correspondent à un espace de stockage indépendant et inaccessible du réseau de l’entreprise. Aujourd’hui, beaucoup d’entreprises pratiquent la sauvegarde à chaud, autrement dit des sauvegardes en ligne et disponibles dans le SI. En effet, lors d’une cyberattaque, le cybercriminel commence par chiffrer le serveur de sauvegarde, empêchant ainsi l’accès aux sauvegardes à chaud. La restauration n’est donc plus possible. Le serveur qui permet la sauvegarde doit donc être isolé du SI et non dans l’Active Directory. Il doit avoir son mot de passe administrateur propre avec un accès par bastion et bénéficier d’une sécurisation très forte.

Par ailleurs, l’externalisation des informations de configuration les plus critiques est fortement recommandée. Il s’agit des documents ci-après :

Par ailleurs, l’externalisation des informations de configuration les plus critiques est fortement recommandée. Il s’agit des documents ci-après :

- Procédures de fonctionnement en situation dégradée, cela consiste à identifier avec les métiers les documents à imprimer ou externaliser pour pouvoir continuer à travailler si le SI n’est plus disponible.

- Documentation du SI (schéma réseau, liste des serveurs et des applications associées),

- Liste des contacts de vos clients et fournisseurs,

- Liste et informations de vos collaborateurs avec les adresses mails y compris personnelles.

Ces éléments nécessaires en cas de cyberattaque par ransomware doivent être soit conservés dans un coffre-fort numérique et externalisé, soit imprimés et stockés dans un coffre-fort physique (recommandation de l’Anssi).

Ransomware : l’étape de la gestion de crise

Lors de la découverte de l’attaque, les premières actions peuvent être déterminantes.

Ransomware dans le SI : que faut-il isoler ?

La première chose à faire une fois la cyberattaque dévoilée c’est d’isoler les machines infectées du reste du réseau. L’attaque peut être conduite via un vers, autrement dit être complètement automatisée, ou alors par un groupe de pirates qui tentera de prendre la main sur le SI. Dans tous les cas, les hackers vont chercher à rebondir d’une machine à une autre. Dès qu’une machine est compromise, il faut donc l’isoler du reste du réseau. L’idéal est également de déconnecter tout le SI d’internet. De cette manière, la prise en main du hacker sur le SI est coupée. Mettre en pause les serveurs virtuels permet d’endiguer l’attaque tout en conservant un certain nombre d’informations. Certains ransomwares, dont la méthode de chiffrement ne serait pas parfaite, peuvent être attaquables. On peut ainsi trouver dans la RAM les clés de chiffrement, ce qui permet ensuite de venir déchiffrer les documents chiffrés par le hacker. En mettant en pause les serveurs virtuels on se laisse la possibilité d’accéder à la RAM.

Un poste entièrement chiffré doit être déconnecté du réseau et laissé en l’état. En revanche, un poste en cours de chiffrement doit être éteint afin de préserver au maximum les données présentes dessus.

Le premier call une fois le ransomware découvert

C’est à ce moment-là que les clients contactent leur prestataire en cybersécurité. Lors de ce premier appel, l’objectif pour les experts est de comprendre la nature et l’ampleur de l’attaque. Pour cela, il faudra au préalable avoir récupéré les éléments ci-après :

- Les extensions de fichiers utilisées,

- Le ou les message(s) publié(s) par l’attaquant.

A partir de là, la société de cybersécurité sera à même d’identifier la typologie de l’attaquant et donc la bonne méthodologie. Les experts pourront ensuite donner des consignes plus précises quant aux serveurs à couper ou non et au type d’organisation à mettre en place. Dans tous les cas, la méthodologie mise en place est la suivante :

- Une war room technique avec tous les experts de Login Sécurité et de notre client. Il peut également y avoir des experts tiers, notamment si des applicatifs sont gérés par une autre entreprise.

- Une war room de gouvernance dans laquelle les décisions liées à la survie de l’entreprise en termes de business et de communication seront prises. Il s’agit de prioriser ce qui est possible de mettre en place ou non. Par exemple est-il possible de maintenir la production, si oui de quelle manière, quelle communication prévoit-on et envers qui, etc.

En plus de cette organisation de travail en mode gestion de crise, des outils seront déployés et notamment :

- Un système de communication transverse afin de ne plus utiliser les mails de l’entreprise, dans le cas où ceux-ci seraient compromis,

- La création d’un SI alternatif pour remonter les serveurs un par un et de façon sécurisée,

- Le déploiement d’outil d’investigation et de protection.

L’arrivée sur site

Assez rapidement, les experts Login Sécurité arrivent sur site.

Leur objectif premier est d’identifier et de contenir la menace en s’assurant que les mesures évoquées lors du premier call sont bien en place :

- isoler les postes de travail et les serveurs,

- couper internet,

- identifier la souche du ransomware grâce à des actions techniques précises,

- déployer une solution de protection EDR sur les actifs non affectés pour analyser ce qui s’y passe en temps réel,

- collecter les logs des infrastructures critiques.

L’objectif de toutes ces étapes est de comprendre comment l’attaque par ransomware a pu avoir lieu. Ensuite, les experts sécurité travaillent avec leur client à inventorier les actifs compromis afin de mettre en place une production dégradée.

Rétablir le service après une attaque par ransomware

Au travers d’un réseau de recovery, les équipes travaillent à remonter les serveurs dans l’ordre de priorité business.

Pour chaque serveur remonté, les experts vérifient les patchs de sécurité, déploient la protection EDR et préparent les changements de mot de passe administrateurs. Chaque machine doit en fait devenir inattaquable, quand bien même l’attaquant serait encore sur le réseau. Il est en effet difficile à ce stade d’avoir la certitude que le hacker n’est plus présent dans le SI. Aussi, une surveillance du SI est maintenue.

En parallèle, une reprise en main du parc est organisée. Les serveurs les plus importants en termes de business sont remontés sur le SI. Pour s’assurer que l’attaquant est bien sorti du SI, l’intégralité des mots de passe doit être changée. Cette tâche est plus complexe qu’il n’y paraît, surtout si elle n’a pas été identifiée en amont.

En effet, aujourd’hui, les mots de passe admin sont souvent utilisés pour des tâches planifiées, des scripts de démarrage, etc. Le fait de changer un mot de passe important peut casser le fonctionnement du SI.

Il faut donc identifier tous ces risques et se préparer à une bascule. Une fois que les équipes sont prêtes, internet est coupé afin de s’assurer que l’attaquant n’a pas la main sur le parc pendant le changement de tous les mots de passe en même temps. C’est également lors de cette étape que les outils de l’attaquant ayant été identifiés au préalable sont supprimés.

L’objectif de cette manœuvre est que l’attaquant ne se doute de rien dans le cas où il aurait encore la main sur quelques machines dans un but de surveillance. Pour endormir la méfiance du cyber-attaquant, les équipes du client entretiennent en parallèle l’idée de paiement de la rançon. Dans le cas où le hacker aurait encore la main sur le SI, cela évite que ce dernier ne lance une seconde vague de cyberattaque.

Faut-il payer la rançon et que déclarer à la CNIL en cas de rançongiciels ?

Il ne faut jamais et en aucun cas payer la rançon dans le cadre d’un rançongiciel. Rien ne dit que le paiement débloquerait les données et cela contribue par ailleurs à financer le système mafieux. Pire, les hackers peuvent considérer les payeurs comme de potentielles nouvelles cibles qui, justement, paient.

A l’inverse, il est recommandé de :

- Conserver ou faire conserver les preuves par un professionnel (message piégé, logs du pare-feu, copies physiques des postes serveurs touchés, des fichiers cryptés). Ces éléments seront utiles pour signaler le ransomware aux autorités compétentes en vue d’une enquête.

- Porter plainte au commissariat de police ou à la brigade de gendarmerie. Il est également possible d’envoyer une plainte écrite au procureur de la République du tribunal judiciaire en y joignant toutes les preuves préalablement recueillies. Attention néanmoins à porter plainte avant la réinstallation des appareils infectés et ce afin de conserver les preuves techniques pour les fournir aux enquêteurs.

- Prévenir la CNIL, voire même les personnes concernées, s’il y a eu une violation de données à caractère personnel. C’est obligatoire si le ransomware a entraîné une indisponibilité, une modification ou une suppression de données à caractère personnel et/ou si les données ont fuité de manière illicite. Il faudra alors préciser :

o la nature de la violation,

o les catégories et le nombre de personnes approximatif concernées par la violation,

o les catégories et le nombre approximatif d’enregistrements de données à caractère personnel concernés,

o les conséquences probables de la violation de données,

o les mesures prises ou envisagées pour éviter un nouveau ransomware ou au moins en atténuer les effets négatifs.

Ransomware : ce qu’il faut retenir

Malheureusement, et les études le démontrent régulièrement, personne n’est invulnérable face à un ransomware. Aussi, la meilleure façon de sécuriser son SI est à la fois de traiter la protection chain mais également de se préparer à une attaque de ce type tout en maintenant au maximum la production de l’entreprise. En effet, la continuité de l’activité de l’entreprise reste l’objectif numéro 1.

Pour cela, voici la liste d’actions faîte par Login Sécurité afin de se préparer au mieux aux cyberattaques par ransomware :

- Auditer et renforcer ses moyens de sauvegarde et de restauration. Il est important de tester ses sauvegardes afin d’être sûr, le moment venu, de pouvoir restaurer ses données ;

- Sensibiliser les auditeurs et protéger les messageries. Il existe pour cela différentes solutions qui permettent de minimiser un certain nombre de phishing et de spear phishing ;

- Préparer des kits documentaires papier de gestion de crise par département (IT et métiers) ;

- Connaître son niveau d’exposition externe parce que les attaquants peuvent le faire de leur côté et guettent les ouvertures de porte d’entrée dans les SI ;

- Auditer et renforcer la sécurité des comptes à privilèges (audit de mot de passe, identifier les comptes administrateurs et leur utilisation de manière exhaustive, installation de bastion, …) ;

- Mettre en place une politique de gestion des vulnérabilités internes : connaître les vulnérabilités les plus critiques, qui permettent de prendre la main sur le poste et qui ont un vecteur d’accès réseau permettant d’exploiter ces vulnérabilités depuis une autre machine ;

- Auditer l’ensemble des infrastructures internes pour identifier les faiblesses. Autrement dit, tester en conditions réelles le SI afin d’identifier les vulnérabilités que les hackers utilisent lors d’une cyberattaque ;

- Mettre sous surveillance en temps réel l’activité de son SI pour anticiper certaines menaces en faisant notamment de la détection comportementale et identifier notamment de tentatives d’usurpation d’identité.

Ces actions sont à mettre en place à moyen terme et sont nécessaires afin de sécuriser au maximum son SI. Il ne faut pas avoir peur d’anticiper le pire pour justement l’éviter. Retrouvez Antoine Patois, CEO de Login Sécurité, et Pierre-Alexandre Vandewoestyne, Team Leader Pentest et CTO de Login Sécurité, dans un webinar consacré au ransomware !